Sumir notendur hafa áhuga á að búa til einkaaðila sýndarnet á milli tveggja tölva. Verkefninu er náð með VPN tækni (Virtual Private Network). Tengingunni er hrint í framkvæmd með opnum eða lokuðum tólum og forritum. Eftir vel heppnaða uppsetningu og uppsetningu allra íhluta má líta á málsmeðferðina sem lokið og tengingin varin. Næst viljum við ræða ítarlega um útfærslu tækninnar í gegnum OpenVPN viðskiptavininn í Linux kjarna stýrikerfinu.

Settu OpenVPN á Linux

Þar sem flestir notendur nota dreifingu byggðar á Ubuntu munu leiðbeiningarnar í dag byggjast á þessum útgáfum. Í öðrum tilvikum muntu ekki taka eftir grundvallarmun á uppsetningu og stillingum OpenVPN, nema þú þurfir að fylgja dreifingu setningafræði, sem þú getur lesið um í opinberum skjölum á kerfinu þínu. Við leggjum til að þú kynnir þér allt ferlið skref fyrir skref til að skilja í smáatriðum hverja aðgerð.

Vertu viss um að hafa í huga að virkni OpenVPN á sér stað í gegnum tvo hnúta (tölvu eða netþjóni), sem þýðir að uppsetningin og stillingin eiga við um alla þátttakendur í tengingunni. Næsta handbók okkar mun einblína sérstaklega á að vinna með tvær heimildir.

Skref 1: Settu OpenVPN upp

Auðvitað ættir þú að byrja á því að bæta öllum nauðsynlegum bókasöfnum við tölvur. Vertu tilbúinn fyrir þá staðreynd að eingöngu innbyggða stýrikerfið verður notað til að klára verkefnið. „Flugstöð“.

- Opnaðu valmyndina og ræstu stjórnborðið. Þú getur líka gert þetta með því að ýta á takkasamsetningu. Ctrl + Alt + T.

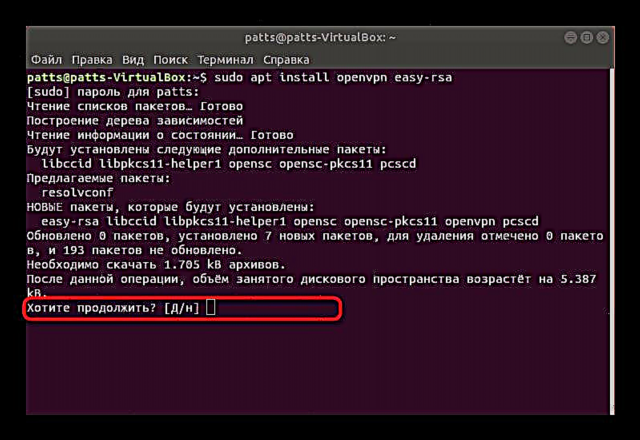

- Skráðu skipun

sudo apt install openvpn easy-rsatil að setja upp allar nauðsynlegar geymslur. Eftir að hafa slegið inn smellirðu á Færðu inn. - Tilgreindu lykilorð fyrir ofnotandareikninginn. Stafir meðan á vélritun stendur birtast ekki á þessu sviði.

- Staðfestu viðbót nýrra skráa með því að velja viðeigandi valkost.

Haltu áfram að næsta skrefi þegar uppsetningin er gerð á báðum tækjunum.

Skref 2: Að búa til og stilla vottunaraðila

Forskriftarmiðstöðin er ábyrg fyrir að athuga opinbera lykla og veitir sterka dulkóðun. Það er búið til í tækinu sem aðrir notendur tengjast síðan við, svo opnaðu stjórnborðið á viðkomandi tölvu og fylgdu þessum skrefum:

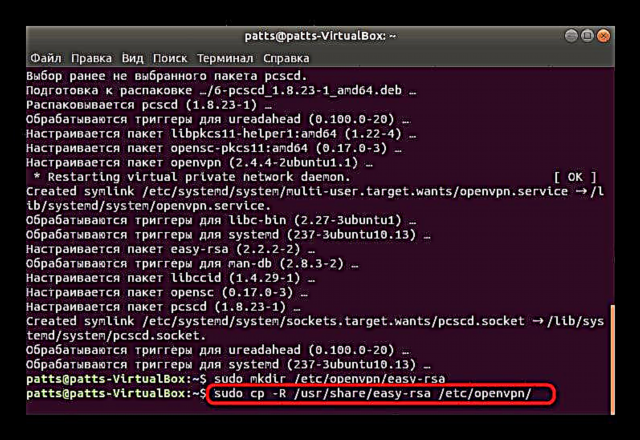

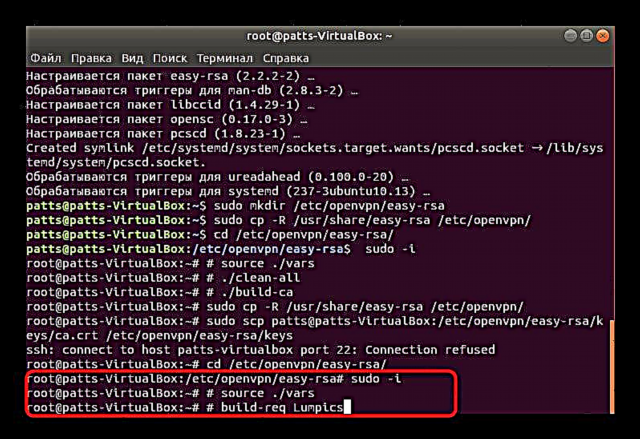

- Í fyrsta lagi er mappa búin til til að geyma alla takka. Þú getur sett það hvar sem er, en það er betra að velja öruggan stað. Notaðu skipunina

sudo mkdir / etc / openvpn / easy-rsahvar / etc / openvpn / easy-rsa - staður til að búa til skrá. - Næst þarf að bæta við smáforritum sem auðvelt er að setja í þessa möppu og það er gert í gegnum

sudo cp -R / usr / share / easy-rsa / etc / openvpn /. - Vottunarheimild er búin til í fullunnu skránni. Farðu fyrst í þessa möppu

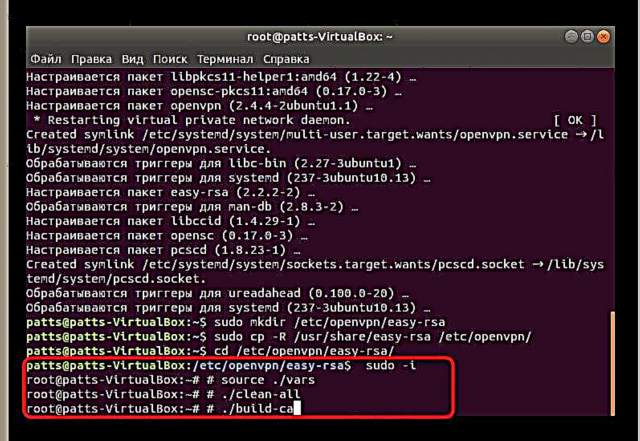

CD / etc / openvpn / easy-rsa /. - Límdu síðan eftirfarandi skipun inn í reitinn:

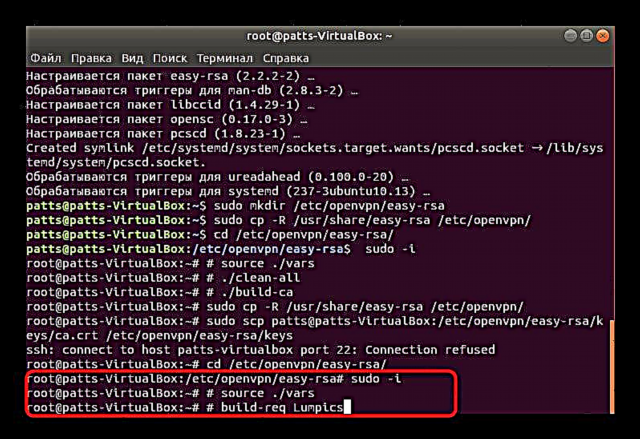

sudo -i

# heimild ./vars

# ./clean-all

# ./byggja-ca

Í bili er hægt að láta miðlaratölvuna vera í friði og færa hana yfir í viðskiptavini tæki.

Skref 3: Stilla viðskiptavinabréf

Leiðbeiningarnar sem þú þekkir hér að neðan þurfa að vera gerðar á hverri tölvu viðskiptavinar til að skipuleggja virkilega örugga tengingu.

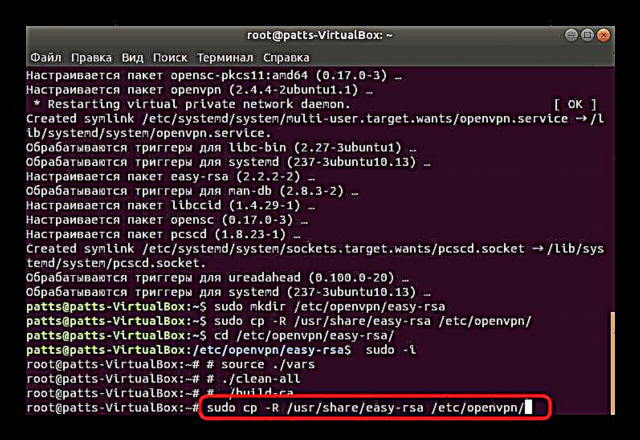

- Opnaðu stjórnborðið og skrifaðu skipunina þar

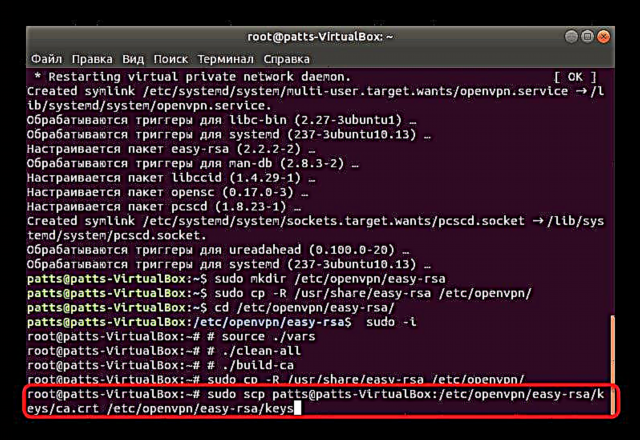

sudo cp -R / usr / share / easy-rsa / etc / openvpn /til að afrita öll verkfæraskrift sem krafist er. - Áður var sérstök vottorðaskrá búin til á netþjónstölvunni. Nú þarftu að afrita það og setja það í möppuna með öðrum íhlutum. Auðveldasta leiðin til þess er í gegnum liðið.

sudo scp notandanafn @ host: /etc/openvpn/easy-rsa/keys/ca.crt / etc / openvpn / easy-rsa / takkarhvar notandanafn @ gestgjafi - heimilisfang búnaðarins sem niðurhalið er gert úr. - Það er aðeins eftir að búa til einkaaðila leynilykil svo að síðar verði hann tengdur í gegnum hann. Gerðu þetta með því að fara í handritsgeymslu möppuna

CD / etc / openvpn / easy-rsa /. - Notaðu skipunina til að búa til skrá:

sudo -i

# heimild ./vars

# build-req Lumpics

Lumpics í þessu tilfelli, tilgreint skráarheiti. Lykillinn sem búið var til verður að vera í sömu möppu og restin af lyklunum.

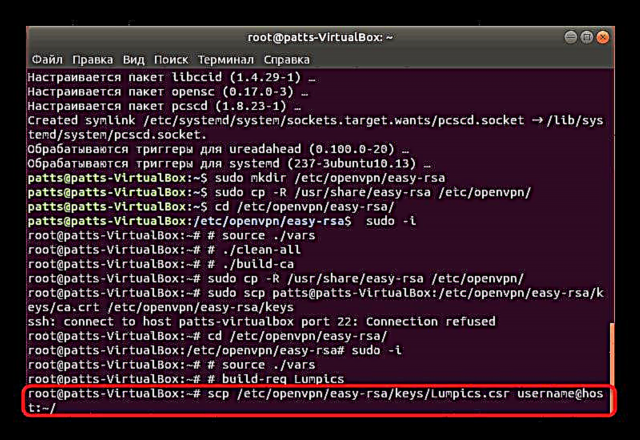

- Það er aðeins eftir að senda tilbúinn aðgangslykil á netþjónabúnaðinn til að staðfesta áreiðanleika tengingarinnar. Þetta er gert með sömu skipun og niðurhalið var gert í gegnum. Þú verður að fara inn

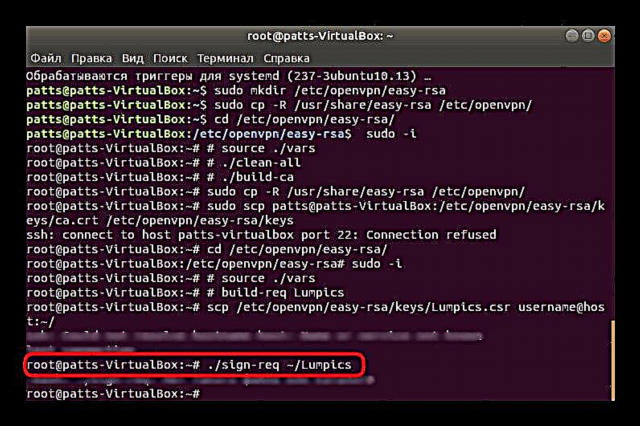

scp /etc/openvpn/easy-rsa/keys/Lumpics.csr notandanafn @ gestgjafi: ~ /hvar notandanafn @ gestgjafi er nafn tölvunnar sem á að senda og Lumpics.csr - nafn skráarinnar með lyklinum. - Staðfestu takkann á netþjóns tölvunni með

./sign-req ~ / Lumpicshvar Lumpics - skráarheiti. Eftir það skaltu skila skjalinu aftur í gegnsudo scp notandanafn @ host: /home/Lumpics.crt / etc / openvpn / easy-rsa / lyklar.

Við þetta er allri forvinnu lokið, það er aðeins til að koma OpenVPN í eðlilegt ástand og þú getur byrjað að nota einkakóðað dulkóðað tenging við einn eða fleiri viðskiptavini.

Skref 4: Stilla OpenVPN

Næsta leiðarvísir mun ná yfir bæði viðskiptavininn og netþjóninn. Við munum skipta öllu eftir aðgerðum og vara við breytingum á vélum, svo þú verður bara að fylgja leiðbeiningunum.

- Búðu fyrst til stillingarskrá á miðlaratölvunni með skipuninni

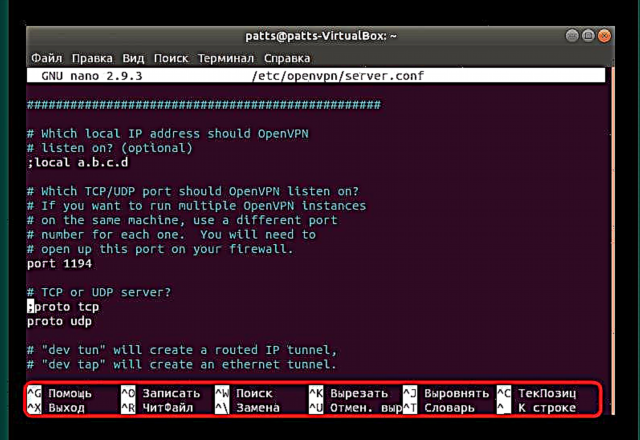

zcat /usr/share/doc/openvpn/examples/sample-config-files/server.conf.gz | sudo tee /etc/openvpn/server.conf. Þegar þú stillir biðlaratæki verður einnig að búa til þessa skrá sérstaklega. - Athugaðu sjálfgefin gildi. Eins og þú sérð eru höfn og samskiptareglur þau sömu og venjulegu, en það eru engar viðbótarbreytur.

- Keyra búið til stillingarskrána í gegnum ritilinn

sudo nano /etc/openvpn/server.conf. - Við munum ekki fara nánar út í að breyta öllum gildum þar sem í sumum tilvikum eru þau einstök, en venjulegar línur í skránni verða að vera til staðar og svipuð mynd lítur svona út:

höfn 1194

proto udp

comp-lzo

dev tun

ca /etc/openvpn/easy-rsa/2.0/keys/ca.crt

cert /etc/openvpn/easy-rsa/2.0/keys/ca.crt

dh /etc/openvpn/easy-rsa/2.0/keys/dh2048.pem

undirkerfi grannfræði

netþjónn 10.8.0.0 255.255.255.0

ifconfig-pool-persist ipp.txtEftir að öllum breytingum er lokið skaltu vista stillingarnar og loka skránni.

- Vinnu með netþjónshlutanum er lokið. Keyra OpenVPN í gegnum stofnaða skrá

openvpn /etc/openvpn/server.conf. - Nú skulum við komast að viðskiptavini tækjum. Eins og áður hefur komið fram er stillingarskrá einnig búin til hér, en í þetta skiptið er hún ekki tekin upp, svo skipunin lítur svona út:

sudo cp /usr/share/doc/openvpn/examples/sample-config-files/client.conf /etc/openvpn/client.conf. - Keyra skrána á sama hátt og sýnt er hér að ofan og bættu við eftirfarandi línum:

viðskiptavinur.

dev tun

proto udp

fjarstýring 194.67.215.125 1194

endurtaka aftur endalaust

nobind

viðvarandi lykill

viðvarandi lag

ca /etc/openvpn/easy-rsa/keys/ca.crt

cert /etc/openvpn/easy-rsa/keys/Sergiy.crt

lykill /etc/openvpn/easy-rsa/keys/Sergiy.key

tls-autor ta.key 1

comp-lzo

sögn 3Þegar klippingu er lokið skaltu ræsa OpenVPN:

openvpn /etc/openvpn/client.conf. - Skráðu skipun

ifconfigtil að ganga úr skugga um að kerfið virki. Meðal allra gildanna sem sýnt er verður viðmót að vera til staðar lag0.

Til þess að beina umferðum og opna internetaðgang fyrir alla viðskiptavini á tölvu netþjónsins verður þú að virkja eftirfarandi skipanir eitt af öðru.

sysctl -w net.ipv4.ip_forward = 1

iptables -A INPUT -p udp - dport 1194 -j samþykkja

iptables -I FORWARD -i tun0 -o eth0 -j samþykkja

iptables -I FORWARD -i eth0 -o tun0 -j samþykkja

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

Í greininni í dag var þér kynnt fyrir uppsetningu og stillingu OpenVPN á þjóninum og hlið viðskiptavinarins. Við ráðleggjum þér að taka eftir tilkynningum sem sýndar eru í „Flugstöð“ og læra villukóða, ef einhver er. Slíkar aðgerðir hjálpa til við að koma í veg fyrir frekari vandamál varðandi tenginguna, því skjót lausn á vandanum kemur í veg fyrir að önnur vandamál komi upp.